"2026 年会计软件最佳远程桌面解决方案选择指南"

本文为会计团队提供 2026 年远程桌面解决方案指南,比较 TSplus、Splashtop、AnyDesk、TeamViewer 等工具的性能、安全性、多用户支持及成本,帮助企业选择最适合会计软件使用的远程访问方案。

TSPLUS 博客

确保对内部系统的远程访问安全已成为IT部门的重要任务。远程桌面网关(Remote Desktop Gateway,简称RDG)是提供此类访问的一种工具,它在外部用户与内部资源之间充当中介。然而,尽管RDG比基本的RDP连接更安全,但若配置不当,仍可能存在漏洞。本文将探讨RDG的安全性、潜在漏洞,并提供提升安全性的详细最佳实践。

)

远程桌面网关(RDG)通过HTTPS加密连接,实现对内部网络资源的安全远程访问。与容易受到攻击的直接RDP连接不同,RDG充当安全隧道,保证数据传输的加密性。

然而,保障RDG安全不仅仅是启用它。若没有额外的安全措施,RDG仍可能面临暴力破解攻击、中间人攻击(MITM)和凭证窃取等威胁。以下为IT专业人员在部署RDG时应考虑的关键安全因素。

认证是RDG安全防护的第一道防线。默认情况下,RDG使用基于Windows的认证,如果配置不当或密码过于简单,可能存在安全风险。

多因素认证(MFA)是RDG设置中的关键安全措施。即使攻击者获取了用户凭证,没有第二重认证(通常是令牌或手机应用)也无法登录。

即便使用MFA,强密码策略仍然至关重要。IT管理员应配置组策略,要求密码复杂度、定期更新,并在多次登录失败后锁定账户。

认证最佳实践:

RDG使用连接授权策略(CAP)和资源授权策略(RAP)来定义用户可访问的资源。如果配置不当,用户可能获得超出必要的访问权限,增加安全风险。

CAP策略定义了用户允许连接RDG的条件。默认CAP可能允许任何设备访问,这对远程或移动工作者可能存在安全隐患。

RAP策略决定用户连接后可访问哪些资源。默认RAP可能权限过宽,允许用户访问不必要的内部资源。

RDG通过端口443使用SSL/TLS协议加密所有连接。证书配置不当或加密设置弱,会使连接容易遭受中间人攻击。

加密最佳实践:

安全团队应积极监控RDG异常活动,如多次登录失败或异常IP连接。事件日志有助于发现潜在攻击迹象。

配置RDG日志:

RDG如未及时更新,可能易受新漏洞攻击。补丁管理确保已知漏洞被及时修复。

自动更新RDG:

注意:安全性提升的同时增加了管理复杂性,需在安全与可用性之间权衡。

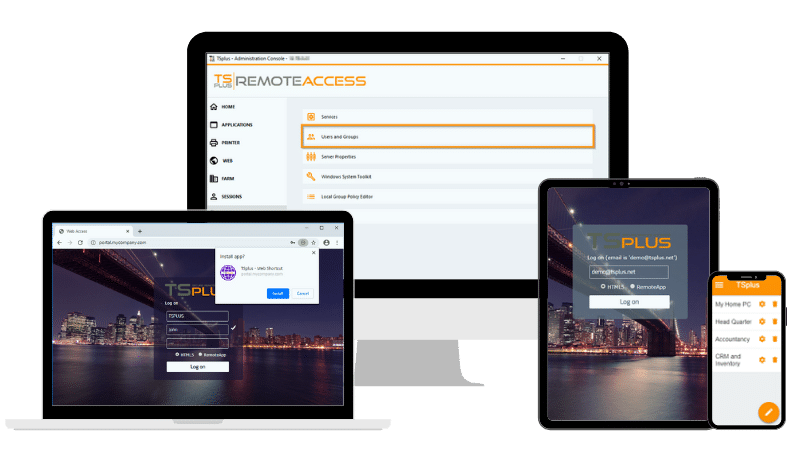

对于寻求简化又安全的远程访问解决方案的组织,TSplus Remote Access 提供一体化平台,支持内置多因素认证、会话加密和精细化用户访问控制,简化远程安全管理,确保符合行业最佳实践。

远程桌面网关为访问内部资源提供安全手段,但其安全性高度依赖正确配置和持续管理。通过强化认证、严格访问控制、强加密和积极监控,IT管理员可以最大限度地降低远程访问风险。

TSplus Remote Access 免费试用

专业远程桌面/应用访问,终极Citrix/RDS替代方案; 安全可靠,降本增效,支持本地/云端自由部署